git & aws cli 在本機分別把兩件事做好做完,但懶惰使人進步,我希望可以只用單一的 git push 就能觸發後續的動作,此時可以使用 Github Actions 來達成這個目的

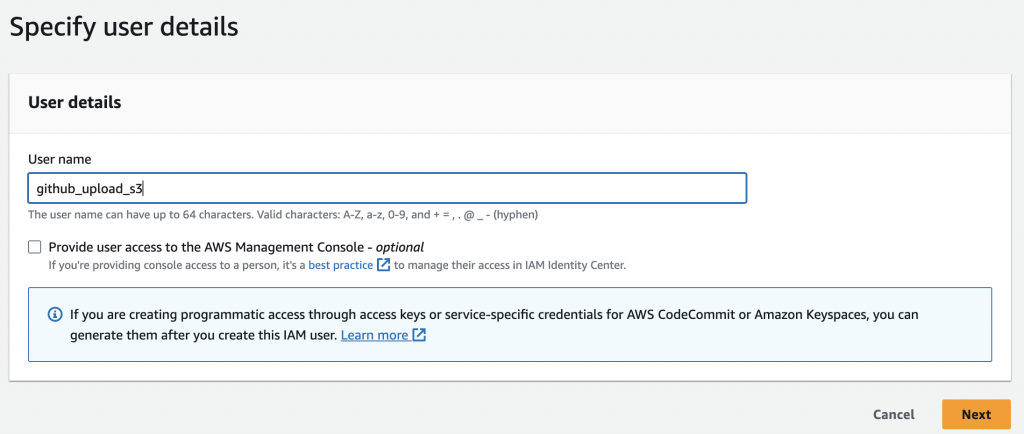

github_upload_s3,並勾選 Next

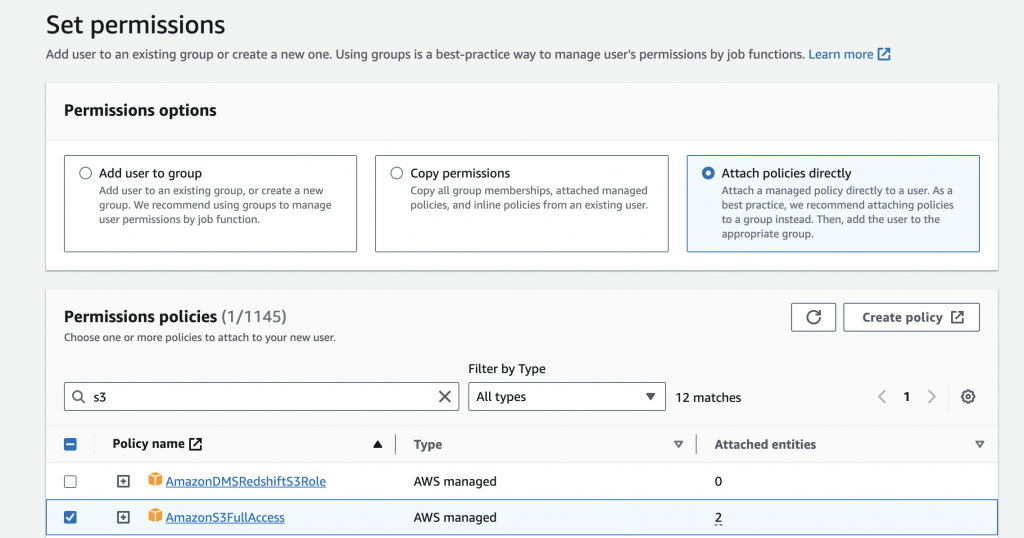

Attach Policies Directly,並搜尋關鍵字 S3,將 S3FullAccess 勾選起來並完成

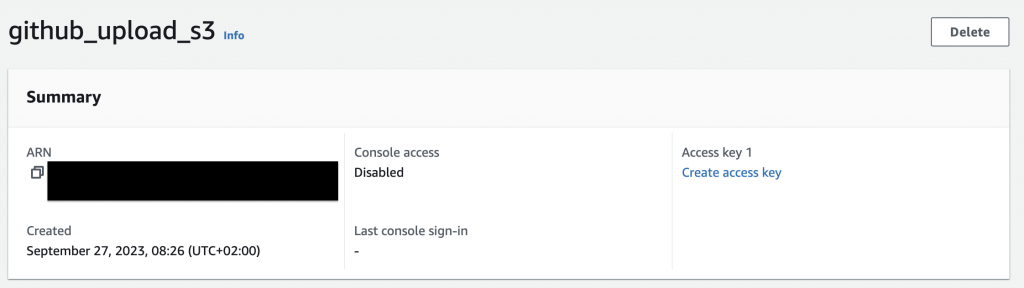

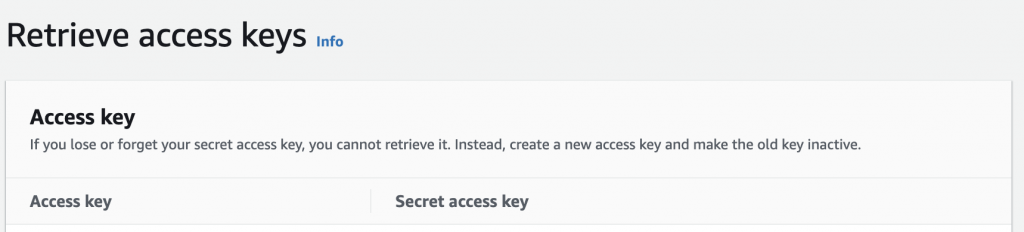

Create access key

ID, Secret 在安全的地方,或是下載 .csv 檔案,儲存在本機位置

ID, Secret 放在公開的地方,例如 Github repo,就算是 private repo 也不建議存放,且 Github 偵測到該內容也會發出警告